الهوية الرقمية

الهوية الرقمية (Digital identity)، هي بيانات مُخزّنة على أنظمة الحاسوب تتعلق بفرد أو مؤسسة أو تطبيق أو جهاز. بالنسبة للأفراد، تشمل الهوية الرقمية جمع البيانات الشخصية الضرورية لتسهيل الوصول الآلي إلى الخدمات الرقمية، وتأكيد هوية الفرد على الإنترنت، وتمكين الأنظمة الرقمية من إدارة التفاعلات بين مختلف الأطراف. وهي جزء من الهوية الاجتماعية للشخص في العالم الرقمي، وغالباً ما تُعرف بهويته على الإنترنت.

تتكون الهويات الرقمية من مجموعة كاملة من البيانات الناتجة عن أنشطة الشخص على الإنترنت، والتي قد تشمل أسماء المستخدمين وكلمات المرور، وسجلات البحث، وتواريخ الميلاد، وأرقام الضمان الاجتماعي، وسجلات المشتريات عبر الإنترنت. عندما تكون هذه المعلومات الشخصية متاحة للعامة، يمكن للآخرين استخدامها لتجميع هوية الشخص في الواقع. علاوة على ذلك، يمكن تجميع هذه المعلومات لإنشاء "نسخة بيانات مزدوجة" - ملف تعريف شامل يُنشأ من البصمات الرقمية المتناثرة للشخص عبر منصات حاسوبية مختلفة. تُعد هذه الملفات التعريفية أساسية في تمكين تجارب شخصية على الإنترنت وضمن مختلف الخدمات الرقمية.[1][2]

إذا أصبح تبادل البيانات الشخصية مقابل المحتوى والخدمات الإلكترونية ممارسةً من الماضي، فلا بد من ظهور نموذج معاملات بديل. مع تزايد اهتمام الإنترنت بقضايا الخصوصية، يُعيد ناشرو الوسائط ومطورو التطبيقات وتجار التجزئة الإلكترونية تقييم استراتيجياتهم، وأحياناً يُعيدون ابتكار نماذج أعمالهم بالكامل. ويتجه التوجه بشكل متزايد نحو تحقيق الربح من العروض الإلكترونية مباشرةً، حيث يُطلب من المستخدمين الدفع مقابل الوصول عبر الاشتراكات ووسائل الدفع الأخرى، متخليين بذلك عن الاعتماد على جمع البيانات الشخصية.[3]

إن التعامل مع التبعات القانونية والمجتمعية للهوية الرقمية أمر معقد ومحفوفٌ بالتحديات. إن تحريف الهوية القانونية للفرد في العالم الرقمي قد يُشكل عدة تهديدات لمجتمع يعتمد بشكلٍ متزايد على التفاعلات الرقمية، مما يفتح الباب أمام أنشطةٍ غير مشروعةٍ متنوعة. وقد يستغل المجرمون والمحتالون والإرهابيون هذه الثغرات لارتكاب جرائم قد تؤثر على العالم الافتراضي أو العالم المادي أو كليهما.[4]

خلفية

من المشكلات الحرجة في الفضاء الإلكتروني معرفة هوية الشخص الذي نتفاعل معه. فباستخدام مُعرّفات ثابتة فقط، مثل كلمات المرور والبريد الإلكتروني، لا يُمكن تحديد هوية الشخص بدقة في الفضاء الإلكتروني، إذ يُمكن سرقة هذه المعلومات أو استخدامها من قِبل العديد من الأفراد الذين يعملون كشخص واحد. يُمكن للهوية الرقمية، القائمة على علاقات الكيانات الديناميكية المُستخلصة من سجل السلوك عبر مواقع ويب وتطبيقات جوال متعددة، التحقق من الهوية والمصادقة عليها بدقة تصل إلى 95%.[بحاجة لمصدر]

بمقارنة مجموعة من علاقات الكيانات بين حدث جديد (مثل تسجيل الدخول) وأحداث سابقة، يُمكن لنمط التقارب التحقق من صحة الهوية أو المصادقة عليها، بينما يُشير التباعد إلى محاولة إخفاء الهوية. عادةً ما تُشفَّر البيانات المستخدمة للهوية الرقمية باستخدام دالة تجزئة أحادية الاتجاه، مما يُجنِّب مخاوف الخصوصية. ولأنها مبنية على سجل سلوكي، يصعب جداً تزوير الهوية الرقمية أو سرقتها.

المعلومات المتعلقة

قد يشار أيضاً إلى إلى الهوية الرقمية باسم الموضوع الرقمي أو الكيان الرقمي. وهي تمثيل رقمي لمجموعة من الادعاءات التي يقدمها طرف ما بشأن نفسه أو بشأن شخص أو مجموعة أو شيء أو مفهوم آخر. التوأم الرقمي[5] الذي يُعرف أيضاً بالبيانات المزدوجة أو التوأم الافتراضي، وهو نسخة ثانوية من بيانات المستخدم الأصلي. ويُستخدم كوسيلة لمراقبة ما يفعله المستخدم على الإنترنت، بالإضافة إلى تخصيص تجربة إنترنت أكثر تخصيصاً.[بحاجة لمصدر] وقد أُثير جدل اجتماعي وسياسي وقانوني كبير حول البيانات المزدوجة بسبب جمعها.

السمات، الإشارات، والأنماط

تُكتسب سمات الهوية الرقمية، وتحتوي على معلومات عن المستخدم، مثل تاريخه الطبي، وسلوكه الشرائي، ورصيده البنكي، وعمره، وما إلى ذلك. تحتفظ التفضيلات بخيارات المستخدم، مثل ماركة الأحذية المفضلة، والعملة المفضلة. السمات هي سمات متأصلة في المستخدم، مثل لون العين، والجنسية، ومكان الميلاد. مع أن سمات المستخدم قابلة للتغيير بسهولة، إلا أن السمات تتغير ببطء، إن تغيرت أصلاً. للهوية الرقمية أيضًا علاقات كيانية مستمدة من الأجهزة، والبيئة، والمواقع التي ينشط فيها الفرد على الإنترنت. من بين هذه العلاقات التعرف على الوجه، وبصمات الأصابع، والصور، والعديد من السمات/التفضيلات الشخصية الأخرى.[6]

الجوانب التقنية

الإصدار

يمكن إصدار الهويات الرقمية من خلال الشهادات الرقمية. تحتوي هذه الشهادات على بيانات مرتبطة بالمستخدم، وتصدرها جهات اعتماد معتمدة بضمانات قانونية.

الثقة والمصادقة والتفويض

لتخصيص تمثيل رقمي لكيان ما، يجب على الطرف المُنسب أن يثق بصحة ادعاء الصفة (مثل الاسم، أو الموقع، أو الدور الوظيفي، أو العمر) وارتباطه بالشخص أو الشيء الذي يُقدمها. في المقابل، لا يجوز للفرد المُدعي للصفة منح وصول انتقائي إلى معلوماته إلا (مثل إثبات الهوية في حانة أو مصادقة پايپال للدفع على موقع إلكتروني). بهذه الطريقة، تُفهم الهوية الرقمية على أنها وجهة نظر محددة ضمن علاقة متفق عليها بشكل متبادل، أكثر من كونها ملكية موضوعية.[بحاجة لمصدر]

المصادقة

المصادقة هي ضمان هوية جهة ما تجاه جهة أخرى. وهي جانب أساسي من الثقة الرقمية. بشكل عام، صُممت المصادقة بين الشركات لضمان الأمان، بينما صُممت المصادقة بين المستخدمين لتحقيق البساطة.

تشمل تقنيات المصادقة عرضَ عنصر فريد مثل بطاقات الائتمان البنكية، وتقديم معلومات سرية مثل كلمة المرور أو إجابة سؤال مُعد مسبقاً، وتأكيد ملكية عنوان بريد إلكتروني، وتقنيات أكثر فعالية وإن كانت مكلفة باستخدام التشفير. تشمل تقنيات المصادقة المادية مسح القزحية، وبصمات الأصابع، وتمييز الصوت؛ وتُسمى هذه التقنيات "القياسات الحيوية". ويُطلق على استخدام كلٍّ من المعرفات الثابتة (مثل اسم المستخدم وكلمة المرور) والسمات الشخصية الفريدة (مثل القياسات الحيوية) اسم المصادقة متعددة العوامل وهي أكثر أماناً من استخدام مكون واحد فقط.[بحاجة لمصدر]

مع استمرار تطور التقدم التكنولوجي في مجال المصادقة، لا تمنع هذه الأنظمة استخدام الأسماء المستعارة. إن تطبيق المصادقة القوية[بحاجة لمصدر] لمعاملات الدفع الإلكتروني داخل الاتحاد الأوروپي يربط الآن الشخص المُتحقق من هويته بحساب، حيث تُحدد هويته وفقاً للمتطلبات القانونية قبل فتح الحساب. يتطلب التحقق من هوية الشخص الذي يفتح حسابًا عبر الإنترنت عادةً جهازًا مرتبطًا ببيانات الاعتماد المستخدمة. هذا يتحقق من أن الجهاز الذي يمثل الشخص على الإنترنت هو جهازه الفعلي وليس جهاز شخص يدّعي أنه هو. يعتمد مفهوم المصادقة الموثوقة على الحسابات الموجودة مسبقاً، للاستفادة من خدمات إضافية على تلك الحسابات، شريطة أن يكون المصدر الأصلي موثوقاً. ينبع مفهوم الموثوقية من تشريعات مكافحة غسل الأموال وتمويل الإرهاب المختلفة في الولايات المتحدة،[7] EU28,[8] أستراليا،[9] سنغافورة ونيوزيلندا،[10] حيث يمكن للأطراف الثانية الاعتماد على إجراءات العناية الواجبة بالعملاء التي يتبعها الطرف الأول، مثلاً مؤسسة مالية. ومن أمثلة مصادقة الاعتماد طريقة التحقق من پايپال.

التفويض

التفويض هو تحديد أي كيان يتحكم في الموارد التي يمكن للشخص المُصادق عليه الوصول إليها. يعتمد التفويض على المصادقة، لأنه يتطلب التحقق من السمة الأساسية (أي السمة التي تحدد قرار المُصادق).[بحاجة لمصدر] على سبيل المثال، يُتيح التفويض على بطاقة ائتمان الوصول إلى الموارد المملوكة لشركة أمازون، على سبيل المثال، تُرسل أمازون منتجاً إلى شخص ما. يُتيح تفويض الموظف الوصول إلى موارد الشبكة، مثل الطابعات والملفات والبرامج. على سبيل المثال، قد يُصمم نظام إدارة قواعد البيانات بحيث يُتيح لأفراد مُحددين إمكانية استرداد المعلومات من قاعدة البيانات، ولكن دون إمكانية تغيير البيانات المُخزنة فيها، مع منح أفراد آخرين القدرة على تغيير البيانات.[بحاجة لمصدر]

لنفترض أن الشخص الذي يستأجر سيارة ويحجز في فندق ببطاقة ائتمان، قد يطلب من شركة تأجير السيارات والفندق إثبات وجود رصيد كافي لتغطية تكاليف حادث أو إنفاق مبالغ باهظة على خدمة الغرف. وبالتالي، قد تُرفض البطاقة لاحقاً عند محاولة شراء نشاط مثل رحلة منطاد. على الرغم من وجود رصيد كافي لتغطية تكاليف الإيجار والفندق ورحلة البالون، إلا أن المبلغ غير كافي لتغطية التفويضات. تُفرض الرسوم الفعلية بعد مغادرة الفندق وإعادة السيارة، وقد يكون ذلك متأخراً جداً لرحلة المنطاد.

يتطلب التفويض الإلكتروني الصالح تحليل المعلومات المتعلقة بالحدث الرقمي، بما في ذلك متغيرات الجهاز والبيئة. وتُستمد هذه المعلومات عادةً من البيانات المتبادلة بين الجهاز وخادم الأعمال عبر الإنترنت.[11]

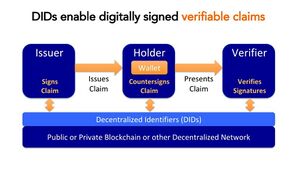

المعرفات الرقمية

تتطلب الهوية الرقمية معرفات رقمية - سلاسل أو رموز فريدة ضمن نطاق معين (عالمياً أو محلياً ضمن مجال محدد أو مجتمع أو دليل أو تطبيق، وما إلى ذلك). يمكن تصنيف المعرفات على أنها متعددة الاتجاهات أو أحادية الاتجاه.[12] المعرفات متعددة الاتجاهات عامة ويمكن اكتشافها بسهولة، في حين أن المعرفات أحادية الاتجاه تهدف إلى أن تكون خاصة وتستخدم فقط في سياق علاقة هوية محددة.

يمكن أيضاً تصنيف المعرفات إلى معرفات قابلة للحل أو غير قابلة للحل. يمكن بسهولة ربط المعرفات القابلة للحل، مثل اسم النطاق أو عنوان البريد الإلكتروني، بالكيان الذي تمثله، أو ببعض بيانات الحالة الحالية التي توفر سمات ذات صلة بذلك الكيان. أما المعرفات غير القابلة للحل، مثل الاسم الحقيقي للشخص، أو اسم الموضوع، فيمكن مقارنتها للتحقق من تكافؤها، لكنها غير مفهومة آلياً.

هناك العديد من المخططات والتنسيقات المختلفة للمعرفات الرقمية. يُعدّ معرف الموارد الموحد (URI) والنسخة الدولية معرف الموارد الدولي (IRI) المعيار لمعرفات المواقع الإلكترونية على الشبكة العالمية. يُعدّ OpenID والهوية الخفيفة پروتوكولين لمصادقة الشبكة يستخدمان معرفات HTTP القياسية (عادةً ما تُسمى عناوين URL). اسم المورد الموحد هو معرف دائم مستقل عن الموقع، يُعيّن ضمن مساحة الاسم المحددة.

عمارة الكائنات الرقمية

عمارة الكائنات الرقمية[13] هي وسيلة لإدارة المعلومات الرقمية في بيئة شبكية. في عمارة الكائنات الرقمية، يمتلك الكائن الرقمي بنية مستقلة عن الجهاز والمنصة، مما يسمح بتحديده والوصول إليه وحمايته، حسب الاقتضاء. قد يتضمن الكائن الرقمي ليس فقط عناصر معلوماتية، مثل نسخة رقمية من ورقة أو فيلم أو تسجيل صوتي، بل يتضمن أيضاً المعرف الفريد للكائن الرقمي وبيانات وصفية أخرى عنه. قد تتضمن البيانات الوصفية قيوداً على الوصول إلى الكائنات الرقمية، وإشعارات الملكية، ومعرفات لاتفاقيات الترخيص، إن وجدت.

نظام الإمساك

نظام الإمساك هو نظام معلومات موزع متعدد الأغراض، يوفر خدمات معرفات وحلول فعّالة وقابلة للتوسيع وآمنة للاستخدام على شبكات مثل الإنترنت. يتضمن مجموعة مفتوحة من الپروتوكولات، ونطاق، وتطبيقاً مرجعياً للپروتوكولات. تُمكّن هذه الپروتوكولات نظام حاسبات موزع من تخزين معرفات، تُعرف باسم المقبض، لموارد عشوائية، وتحليل هذه المقابض إلى المعلومات اللازمة لتحديد موقع الموارد، والوصول إليها، والاتصال بها، والمصادقة عليها، أو استخدامها بأي طريقة أخرى. يمكن تغيير هذه المعلومات حسب الحاجة لتعكس الحالة الحالية للمورد المحدد دون تغيير معرفه، مما يسمح باستمرار اسم العنصر مع تغير الموقع ومعلومات الحالة الأخرى ذات الصلة. طُوّرت النسخة الأصلية من تقنية نظام المقابض بدعم من وكالة مشروعات الدفاع البحثية المتقدمة.

معرفات الموارد القابلة للتمديد

يضيف معيار OASIS الجديد للمعرفات المجردة والمنظمة، XRI (معرفات الموارد القابلة للتوسعة)، ميزات جديدة إلى معرفات URI ومعرفات IRI مفيدة بشكل خاص لأنظمة الهوية الرقمية. يدعم OpenID أيضًا معرفات XRI، التي تشكل الأساس لـi-names.

المصادقة القائمة على المخاطر

المصادقة القائمة على المخاطر هي تطبيق للهوية الرقمية حيث تُقيم علاقة الكيانات المتعددة من الجهاز (على سبيل المثال، نظام التشغيل) والبيئة (على سبيل المثال، خادم DNS) والبيانات التي يدخلها المستخدم لأي معاملة معينة من أجل الارتباط بالأحداث من السلوكيات المعروفة لنفس الهوية.[14] تُجرى التحليلات بناءً على مقاييس قابلة للقياس الكمي، مثل سرعة المعاملات، وإعدادات الموقع (أو محاولات التعتيم)، وبيانات إدخال المستخدم (مثل عنوان الشحن). تُربط الارتباطات والانحرافات بالتسامحات وتُسجل، ثم تُجمع عبر جهات متعددة لحساب درجة مخاطر المعاملات، والتي تُقيّم المخاطر التي تواجهها المؤسسة.

تصنيفات الهوية

توجد سمات الهوية الرقمية في سياق الأنطولوجيات. يُعد تطوير حلول شبكات الهوية الرقمية القادرة على التفاعل مع تمثيلات متنوعة تصنيفياً للهوية الرقمية تحديًا معاصرًا. وقد برزت مؤخراً الوسم الحر كوسيلة فعالة للتغلب على هذا التحدي (حتى الآن، وبشكل رئيسي مع تطبيقه على هوية الكيانات الرقمية مثل الإشارات المرجعية والصور) من خلال تسطيح سمات الهوية بفعالية في طبقة واحدة غير منظمة. ومع ذلك، لا يزال التكامل العضوي لمزايا كل من النهجين المنظم والمرن لإدارة سمات الهوية بعيد المنال.

الهوية الشبكية

قد تشمل علاقات الهوية ضمن شبكة رقمية كيانات هوية متعددة. ومع ذلك، في شبكة لامركزية كالإنترنت، تتطلب علاقات الهوية الممتدة هذه فعلياً وجود علاقات ثقة مستقلة بين كل زوج من الكيانات في العلاقة، ووسيلة لدمج العلاقات المزدوجة بشكل موثوق في وحدات علاقاتية أكبر. وإذا أُريد لعلاقات الهوية أن تتجاوز سياق أنطولوجيا الهوية الموحدة (انظر تصنيفات الهوية أعلاه)، فيجب أن تتوافق سمات الهوية بطريقة ما عبر أنطولوجيات متنوعة. يُعد تطوير مناهج شبكية قادرة على تجسيد علاقات ثقة "مركبة" متكاملة كهذه موضوع نقاش واسع في عالم المدونات.

تسمح علاقات الثقة المركبة المتكاملة، على سبيل المثال، للكيان أ بقبول تأكيد أو مطالبة حول الكيان ب من قبل الكيان ج. وبالتالي، يضمن الكيان ج جانباً من هوية الكيان ب للكيان أ.

من السمات الرئيسية لعلاقات الثقة "المركبة" إمكانية الإفصاح الانتقائي من جهة لأخرى عن المعلومات ذات الصلة محلياً. كمثال على إمكانية تطبيق الإفصاح الانتقائي، لنفترض أن ديانا أرادت حجز سيارة مستأجرة دون الكشف عن معلومات شخصية غير ذات صلة (باستخدام شبكة هوية رقمية افتراضية تدعم علاقات الثقة المركبة). بصفتها بالغة، مقيمة في المملكة المتحدة وتحمل رخصة قيادة سارية، قد تطلب ديانا من وكالة ترخيص السائقين والمركبات في المملكة المتحدة ضمانًا لمؤهلاتها في القيادة وعمرها وجنسيتها لشركة تأجير سيارات دون الكشف عن اسمها أو بيانات الاتصال بها. وبالمثل، قد يُصرّح بنك ديانا لشركة التأجير ببياناتها المصرفية فقط. يسمح الإفصاح الانتقائي بالحفاظ على خصوصية المعلومات ضمن شبكة علاقات الهوية.

الشكل الكلاسيكي للهوية الرقمية الشبكية المبنية على المعايير الدولية هو "الصفحات البيضاء".

تربط صفحات بيضاء إلكترونية أجهزة مختلفة، مثل أجهزة الحاسب والهواتف، بفرد أو مؤسسة. تُسجَّل سمات متنوعة، مثل شهادات X.509v3 الرقمية للاتصالات المشفرة الآمنة، ضمن مخطط، وتُنشر في دليل LDAP أو X.500. تُدير مجموعات العمل في IETF تغييرات معيار LDAP، بينما تُدير المنظمة الدولية للمعايير تغييرات معيار X.500. أجرى الاتحاد الدولي للاتصالات تحليلاً شاملاً للفجوات في قابلية التشغيل البيني للهوية الرقمية من خلال FGidm (مجموعة التركيز على إدارة الهوية).

تم تطبيق بروتوكولي X.500 [2005] وLDAPv3 عالمياً، لكنهما يقعان بشكل رئيسي في مراكز بيانات رئيسية ذات سياسات إدارية محدودة فيما يتعلق بمشاركة المعلومات الشخصية. ونظراً لأن أدلة X.500 [2005] وLDAPv3 المدمجة قادرة على استيعاب ملايين الكائنات الفريدة للوصول السريع، فمن المتوقع أن يستمر دورها في خدمات الوصول الآمن للهوية على نطاق واسع. يمكن أن يعمل LDAPv3 كخادم مستقل خفيف الوزن، أو في تصميمه الأصلي كپروتوكول وصول خفيف الوزن للدليل قائم على TCP-IP، متوافق مع إجراء استعلامات على شبكة X.500 من الخوادم التي يمكنها تشغيل بروتوكول OSI الأصلي.

وسيتحقيق ذلك من خلال تقسيم الخوادم الفردية إلى مجموعات أكبر تمثل "مجالات إدارية" محددة (مثل الكائن الرقمي على مستوى الدولة)، والتي يمكن أن تضيف قيمة غير موجودة في "الصفحات البيضاء" الأصلية التي كانت تستخدم للبحث عن أرقام الهواتف وعناوين البريد الإلكتروني، والتي أصبحت متاحة الآن إلى حد كبير من خلال محركات البحث غير الموثوقة. إن القدرة على الاستفادة من الهوية الرقمية الشبكية وتوسيعها تصبح أكثر عملية من خلال التعبير عن مستوى الثقة المرتبط بالهوية المقدمة من خلال إطار ضمان الهوية المشترك.

الجوانب الاجتماعية

البلاغة الرقمية

يُستخدم مصطلح 'الهوية الرقمية' في المجال الأكاديمي للبلاغة الرقمية للإشارة إلى الهوية باعتبارها 'بناءً بلاغياً'.[15] يستكشف الخطاب الرقمي كيفية تشكيل الهويات، ومناقشتها، والتأثير عليها، أو تحديها في البيئات الرقمية دائمة التطور. يُعد فهم المواقف البلاغية المختلفة في الفضاءات الرقمية أمراً معقداً، لكنه بالغ الأهمية للتواصل الفعال، إذ يُجادل الباحثون بأن القدرة على تقييم هذه المواقف ضرورية لبناء هويات مناسبة في سياقات بلاغية متنوعة.[16][17][18] علاوة على ذلك، من المهم أن ندرك أن الهويات الجسدية والرقمية متشابكة، وأن العناصر المرئية في المساحات عبر الإنترنت تشكل تمثيل الهوية الجسدية للفرد.[19] كما يقترح باي، "إن ما نفعله عبر الإنترنت الآن يتطلب المزيد من الاستمرارية - أو على الأقل السيولة - بين ذواتنا على الإنترنت وخارجها".[19]

فيما يتعلق بموضعة الهوية الرقمية في البلاغة، يُولي الباحثون اهتماماً بالغاً لكيفية تجلّي قضايا العرق والجنس والفاعلية والسلطة في الفضاءات الرقمية. في حين افترض بعض المنظرين الراديكاليين في البداية أن الفضاء الإلكتروني سيُحرّر الأفراد من أجسادهم ويُطمس الحدود الفاصلة بين البشر والتكنولوجيا،[20] وقد افترض آخرون أن هذا التواصل "غير المجسد" قد يحرر المجتمع من التمييز على أساس العرق أو الجنس أو النوع أو التوجه الجنسي أو الطبقة.[21] علاوة على ذلك، يرتبط بناء الهوية الرقمية ارتباطاً وثيقاً بالشبكة. ويتجلى ذلك في ممارسات شركات إدارة السمعة، التي تهدف إلى بناء هوية إلكترونية إيجابية لزيادة ظهورها في محركات البحث المختلفة.[15]

قضايا قانونية

تُقدّم كلير سوليڤان أسس الهوية الرقمية كمفهوم قانوني ناشئ. ويؤكد قانون بطاقات الهوية البريطاني لعام 2006 حجة سوليڤان، ويكشف عن المفهوم القانوني الجديد المتعلق بهوية قاعدة البيانات وهوية المعاملات. هوية قاعدة البيانات هي مجموعة البيانات المُسجّلة عن الفرد ضمن قواعد بيانات النظام، وهوية المعاملات هي مجموعة من المعلومات التي تُعرّف هوية الفرد لأغراض المعاملات. ورغم الاعتماد على التحقق من الهوية، إلا أن أياً من العمليات المُستخدمة ليست موثوقة تمامًا. وتُعدّ عواقب إساءة استخدام الهوية الرقمية والاحتيال عليها خطيرة، إذ يُحمّل الشخص المسؤولية القانونية في حال حدوثها.[22]

قام الباحثون القانونيون لوزين ڤاردانيان، وأوندرج هامولاك، وهوڤسپ كوتشاريان من جامعة پالاتسكي في أولوموك بتحليل تعقيدات الهوية الرقمية وتنظيمها. وتُسلّط أبحاثهم الضوء على الصعوبات التي تواجهها الأطر القانونية الحالية في حماية الهوية الرقمية بشكل كافٍ من التلاعب والاستخدام غير المصرح به وآليات التنميط الغامضة. ويجادلون بأن أنظمة حماية البيانات الحالية تُركّز بشكل رئيسي على حماية المعلومات بدلاً من الفرد ككل، مما قد يُسهم في فقدان السيطرة على حضوره الرقمي. ومن المفاهيم الرئيسية المقترحة لمعالجة هذه القضايا الحق في تقرير المصير المعلوماتي، الذي من شأنه أن يمنح الأفراد سيطرة أكبر على جمع بياناتهم الشخصية واستخدامها ونشرها. يُعتبر هذا الحق أساسياً لضمان الاستقلالية الشخصية، وتمكين الأفراد من تشكيل وإدارة هوياتهم الرقمية بما يتماشى مع شخصياتهم في العالم الحقيقي. ويجادل المؤيدون بأن تطوير الأدوات القانونية لإدارة الهوية الرقمية ينبغي أن يرتكز على مبادئ مثل الموافقة المستنيرة والشفافية والحوكمة الذاتية. وقد كان لعمل باحثين مثل شوشانا زوبوف تأثيرٌ بالغ في تسليط الضوء على المخاطر المرتبطة بتسليع البيانات الشخصية وتآكل القدرة الفردية على التصرف في الفضاءات الرقمية. ويُعتبر الاعتراف بحق تقرير المصير المعلوماتي كحق أساسي خطوةً حاسمةً في تعزيز حماية البيانات وضمان الأمن والاستقلالية في مجتمعٍ يزداد تشابكاً.[23]

الجوانب التجارية

تُدرك المؤسسات قوة الإنترنت في تخصيص حضورها الإلكتروني لكل عميل على حدة. تُعدّ اقتراحات الشراء، والإعلانات المُخصّصة، وغيرها من استراتيجيات التسويق المُخصصة نجاحاً كبيراً للشركات. ومع ذلك، يعتمد هذا التخصيص على القدرة على ربط السمات والتفضيلات بهوية الزائر. لكي تُمكّن التكنولوجيا من نقل قيمة الحقوق والأصول غير الحاملة مباشرةً، يجب نقل الوكالة البشرية، بما في ذلك التفويض والمصادقة وتحديد هوية المشتري و/أو البائع، بالإضافة إلى "إثبات الحياة"، دون الحاجة إلى طرف ثالث. نتج عن الأزمة المالية العالمية 2008 حلٌّ لتأكيد الهويات القانونية. سيتمكن نظام LEI العالمي من تزويد كل شركة مُسجّلة في العالم بمعرف LEI. يوفر LEI - مُعرّف الكيان القانوني للشركات هويةً دائمةً في جميع أنحاء العالم للهويات القانونية. نظامLEI[24] هو:

- رمز رقمي أبجدي مكون من 20 رقم، وفقاً لمعيار ISO 17442.

- مصمم ليُستخدم عالمياً، وكذلك هو مُعترف به عالمياً.

- معرف الكيانات القانونية المشاركة في المعاملات الرقمية.

- لامركزي ويستخدم في نظام بيانات مفتوح يسمح لأي شخص بالوصول إلى بيانات التعريف الخاصة بها.

- يتضمن خدمات التحقق المتعمقة في كل جزء من عمليته.

الموت الرقمي

الموت الرقمي هي ظاهرة استمرار امتلاك الأشخاص لحسابات على الإنترنت بعد وفاتهم. يُثير هذا العديد من التساؤلات الأخلاقية حول كيفية استخدام المعلومات التي يخزنها المتوفى أو تخزينها أو إعطائها لأفراد عائلته. كما قد يُسبب ارتباكاً بسبب ميزات التواصل الاجتماعي الآلية، مثل تذكيرات أعياد الميلاد، بالإضافة إلى عدم اليقين بشأن رغبة المتوفى في مشاركة معلوماته الشخصية مع طرف ثالث. لا توجد سياسات واضحة لدى العديد من منصات التواصل الاجتماعي بشأن الوفاة الرقمية. وتؤمّن العديد من الشركات الهويات الرقمية بعد الوفاة أو تنقلها قانونيًا إلى عائلات المتوفين. كما توفر بعض الشركات خيارات لمحو الهوية الرقمية بعد الوفاة. يُعدّ فيسبوك/ميتا مثالاً واضحاً على شركة تُقدّم خيارات رقمية بعد الوفاة. يمكن لأحفاد أو أصدقاء المتوفى إبلاغ فيسبوك بوفاته وحذف جميع أنشطتهم الرقمية السابقة. ويشمل النشاط الرقمي، على سبيل المثال لا الحصر، الرسائل والصور والمنشورات والتعليقات وردود الفعل والقصص والمحفوظات، وغيرها. علاوة على ذلك، سيُحذف حساب فيسبوك بالكامل عند الطلب.[25]

الجوانب السياسية

هناك من يُؤيد اعتبار تقرير المصير وحرية التعبير عن الهوية الرقمية حقاً إنسانياً جديداً. وتكهن البعض بأن الهويات الرقمية قد تُصبح شكلًا جديدًا من أشكال الكيان القانوني.[26] مع تطور التكنولوجيا يتطور أيضاً ذكاء بعض الهويات الرقمية، ويعتقد الكثيرون أنه ينبغي أن يكون هناك المزيد من التطورات في الجوانب القانونية التي تنظم الوجود عبر الإنترنت وجمع البيانات.

قضايا الأمن والخصوصية

أشار العديد من الكتاب إلى التوتر بين الخدمات التي تستخدم الهوية الرقمية من ناحية وخصوصية المستخدم من ناحية أخرى.[1][2][3][4][5] يمكن للخدمات التي تجمع وتخزن البيانات المرتبطة بالهوية الرقمية، والتي يمكن ربطها بدورها بالهوية الحقيقية للمستخدم، أن تتعرف على الكثير عن الأفراد. تعد اللائحة العامة لحماية البيانات (GDPR) إحدى المحاولات لمعالجة هذه المشكلة باستخدام اللائحة. طرح الاتحاد الأوروپي هذا التكتيك التنظيمي عام 2018 لمعالجة المخاوف المتعلقة بخصوصية وبيانات مواطني الاتحاد الأوروپي الشخصية. ينطبق GDPR على جميع الشركات، بغض النظر عن موقعها، التي تتعامل مع المستخدمين داخل الاتحاد الأوروپي . يجب على أي شركة تجمع بيانات من مواطني الاتحاد الأوروپي وتخزنها وتديرها الكشف عن تفاصيل رئيسية حول إدارة تلك البيانات لأفراد الاتحاد الأوروپي. يمكن لمواطني الاتحاد الأوروپي أيضاً طلب حذف جوانب معينة من بياناتهم المجمعة.[27] للمساعدة في تطبيق التنظيم العام لحماية البيانات، فرض الاتحاد الأوروپي عقوبات على الشركات التي تعمل ببيانات من مواطني الاتحاد الأوروپي لكنها تفشل في اتباع اللوائح.[28]

توفر العديد من الأنظمة حلولاً لتخفيف المخاطر المتعلقة بالخصوصية عند تحليل البيانات المرتبطة بالهويات الرقمية. ومن الحلول الشائعة إخفاء هوية البيانات، مثل تجزئة معرفات المستخدمين باستخدام دالة تجزئة تشفيرية. ومن التقنيات الشائعة الأخرى إضافة تشويش إحصائي إلى مجموعة البيانات لتقليل قابلية تحديد الهوية، كما هو الحال في الخصوصية التفاضلية. على الرغم من أن الهوية الرقمية تتيح للمستهلكين إجراء المعاملات من أي مكان وإدارة بطاقات الهوية المختلفة بسهولة أكبر، إلا أنها تُشكل أيضاً نقطة ضعف محتملة يمكن للمخترقين الخبثاء استخدامها لسرقة جميع تلك المعلومات الشخصية.[6]

لذلك، تم تطوير عدة طرق مختلفة لمصادقة الحسابات لحماية المستخدمين. في البداية، تتطلب هذه الطرق إعداداً من المستخدم لتفعيل ميزات الأمان هذه عند محاولة تسجيل الدخول.

- المصادقة الثنائية: هذا النوع من المصادقة هو عملية أمان ذات مستويين. تتطلب المستوى الأول كلمة مرور الحساب الذي يحاول المستخدم الوصول إليه. بعد إدخال كلمة مرور ناجحة، تطلب المستوى الثاني من المستخدم إثبات قدرته على الوصول إلى شيء لا يملكه إلا هو. عادةً، تكون هذه رموز أمان فريدة تُولّد لمرة واحدة، وتُرسل إلى البريد الإلكتروني أو رقم الهاتف المسجل في الحساب. عند إدخال هذه الرموز بنجاح، يمنح المستخدم إذنًا بالدخول إلى الحساب. قد تتوفر أيضًا خيارات للإجابة على أسئلة الأمان التي تمنحه حق الوصول إلى الحساب، وهي أسئلة لا يعرف إجاباتها إلا المستخدم نفسه.[29] يمكن أن تتضمن الطبقة الثانية من عملية المصادقة الثنائية أيضاً عوامل بيومترية للوجه، مثل مسح الوجه، أو بصمات الأصابع، أو بصمة الصوت، بدلاً من توليد رموز أمان لمرة واحدة أو الإجابة على أسئلة الأمان. من المهم ملاحظة أن المصادقة الثنائية عادةً ما تكون مطلوبة في كل مرة عند محاولة تسجيل الدخول إلى الحساب.[30]

- المصادقة القائمة على الشهادات: يُعطي هذا النوع من المصادقة الأولوية لاستخدام الشهادات الرقمية، عادةً رخصة قيادة أو جواز سفر كوثيقة إلكترونية. تُثبت جهة التصديق ملكية المفتاح العام لمالك تلك الشهادة الرقمية. تُعطي جهات التصديق الأولوية لهذه المستندات الإلكترونية لتحديد هوية المستخدم. عند تسجيل الدخول إلى الخادم، يُقدّم الفرد شهادته الرقمية، ثم يتحقق الخادم من مصداقيتها من خلال التشفير، وتكتمل عملية المصادقة عند اعتماد المفتاح الخاص.[31]

أنظمة الهوية الرقمية الوطنية

على الرغم من أن العديد من جوانب الهوية الرقمية عالمياً، ويعود ذلك جزئياً إلى انتشار الإنترنت، إلا أن هناك بعض الاختلافات الإقليمية نتيجة لقوانين وممارسات وخدمات حكومية محددة. على سبيل المثال، يمكن للهوية الرقمية استخدام خدمات التحقق من صحة رخص القيادة، جوازات السفر، وغيرها من الوثائق المادية عبر الإنترنت لتحسين جودة الهوية الرقمية. كما أن السياسات الصارمة لمكافحة غسيل الأموال تعني أن بعض الخدمات، مثل تحويل الأموال، تتطلب مستوىً أكثر صرامةً من التحقق من الهوية الرقمية. يمكن أن تعني الهوية الرقمية بالمعنى الوطني مزيجًا من تسجيل الدخول الفردي و/أو التحقق من صحة التأكيدات من قِبل جهات موثوقة (عادة الحكومة).[بحاجة لمصدر]

تشمل البلدان أو المناطق التي لديها أنظمة هوية رقمية رسمية أو غير رسمية ما يلي:

- الصين[32][33]

- الهند (بطاقة آدهار)[34]

- إيران (بطاقة الهوية الذكية الوطنية الإيرانية)[35]

- سنغافورة (سنگپاس وكورپپاس)[36]

- إستونيا (بطاقة الهوية الإستونية)[37]

- ألمانيا [38][39]

- إيطاليا (نظام الهوية الرقمية العام بطاقة الهوية الإلكترونية الإيطالية)[40]

- موريشيوس [41]

- موناكو [42]

- أوكرانيا (دييا)[43][44]

- المملكة المتحدة (GOV.UK Verify)[45][معلومات قديمة]

- أستراليا (MyGovID[46] والهوية الرقمية البريدية الأسترالية[47])

- الولايات المتحدة (أرقام الضمان الاجتماعي)[48]

- عام 2021، طرح الكونگرس رقم 117 مشروع القانون رقم 4258، والذي يُسمى أيضاً قانون تحسين الهوية الرقمية لعام 2021،[49] في محاولة لإنشاء نهج حكومي على مستوى الدولة لتحسين الهوية الرقمية.[50] وقد تم تسليمه إلى لجنة الرقابة والإصلاح.[51] وقد أمر عضوا مجلس الشيوخ الأمريكي ببذل جهود إضافية في أكتوبر 2022، كيرستن سينما، ديمقراطية من أريزونا، وسينثيا لوميس، جمهوري من وسكنسن،[52] بموجب القانون رقم 4528، قانون تحسين الهوية الرقمية لعام 2022، الصادر عن لجنة الأمن الداخلي والشؤون الحكومية بمجلس الشيوخ. يهدف هذا الأمر الجديد إلى تشكيل فريق عمل لتنسيق الجهود الفدرالية وحكومات الولايات والقطاع الخاص لتطوير بيانات اعتماد الهوية الرقمية، مثل رخص القيادة وجوازات السفر وشهادات الميلاد.[53]

- عام 2019، أصبحت كلورادو أول ولاية تقبل الهوية الرقمية عبر تطبيق myColorado. ولأن تطبيق myColorado متاح للتحميل عبر متجر گوگل پلاي أو متجر تطبيقات آپل، فقد سهّل عملية تحديد الهوية، واستقطب أكثر من مليون مستخدم. [54]

- عام 2022، بدأت ولاية كاليفورنيا الأمريكية في تجربة برنامج الهوية الرقمية لمواطنيها للوصول إلى الخدمات الحكومية الرقمية.[55]

- جمهورية الدومنيكان[56]

- كندا

- تعمل كندا بدأب على تزويد مواطنيها بنماذج من الهوية الرقمية بالشراكة مع المجلس الكندي للهوية الرقمية والمصادقة (DIACC)، وهو منظمة غير ربحية. سيشرف المجلس أيضًا على برنامج Voila Verified Trustmark، الذي سيوفر التحقق من معايير الامتثال، وخاصةً معايير ISO، كوسيلة لاعتماد مقدمي خدمات الهوية الرقمية وفقاً لإطار الثقة الكندي الشامل.[57] اعتباراً من عام 2023، لا يوجد برنامج وطني للهوية الرقمية؛ ومع ذلك، تدعم مقاطعة ألبرتا إصداراً خاصاً بها من الهوية الرقمية. تخطط أونتاريو وكيبيك لإطلاق هويتهما الرقمية، لكن جائحة كوڤيد-19 عطلت إطلاقهما.[58]

- طور القطاع العام الكندي Public الملف القطاعي لإطار عمل الصندوق الائتماني لعموم كندا.[59] استخدمت حكومة كندا هذا الإطار لتقييم مقاطعة ألبرتا ومقاطعة كولومبيا البريطانية، ووافقت على برنامجهما كهويات رقمية موثوقة للاستخدام من قِبل خدمات الحكومة الفدرالية. يمكن الآن لسكان المقاطعات التسجيل وتسجيل الدخول باستخدام

- مجلس الحوكمة الرقمي، وهي منظمة معتمدة لتطوير المعايير، نشرت معياراً وطنياً، CAN/CIOSC 103:2020 Digital Trust and Identity، وتعمل على تطوير مخططات تقييم المطابقة للقطاع العام والبرامج المنظمة.

- بوتان [60]

تشمل البلدان أو المناطق التي لديها أنظمة هوية رقمية مقترحة ما يلي:

- الاتحاد الأوروپي (الهوية الرقمية الأوروپية)[61][62] في أبريل 2024، اعتمد الاتحاد الأوروپي اللائحة (EU) 2024/1183 لإنشاء إطار الهوية الرقمية الأوروپية، بما في ذلك أحكام محفظة الهوية الرقمية للاتحاد الأوروپي.

- جاميكا [63]

- جزر تركس وكايكوس/الكاريبي [64]

مصر

بحسب قانون الإجراءات الجنائية الجديد لسنة 2025 في مصر، سيتم الربط بين بطاقة الرقم القومي المصرية والنيابات في جميع أنحاء الجمهورية، للمساعدة في تنفيذ الأحكام الجنائية، أو الاستعلام عن الأحكام الجنائية الصادرة على المواطنين.

انظر أيضاً

- التحقق من الحساب

- معرف الكيان القانوني المعتمد

- عملة البنك المركزي الرقمية

- بصمة رقمية

- بلاغة رقمية

- الموت والإنترنت

- مصادقة إلكترونية

- هوية رقمية موحدة

- الأمن القائم على الهوية

- تقرير المصير المعلوماتي

- الهوية على الإنترنت

- إدارة الهوية على الإنترنت

- الخصوصية حسب التصميم

- نظام الاسم الحقيقي

- هوية ذاتية السيادة

- ملف المستخدم

المصادر

- ^ Jones, Kyle M. L. (2018-05-01). "What is a data double?". Data Doubles (in الإنجليزية الأمريكية). Archived from the original on May 5, 2023. Retrieved 2023-05-03.

- ^ Haggerty, Kevin D.; Ericson, Richard V. (December 2000). "The surveillant assemblage" (PDF). British Journal of Sociology. 51 (4): 606–618. doi:10.1080/00071310020015280. PMID 11140886. S2CID 3913561.

- ^ "The battle for digital privacy Is reshaping the internet". www.bizjournals.com. Retrieved 2023-05-10.

- ^ Blue, Juanita; Condell, Joan; Lunney, Tom (2018). "A Review of Identity, Identification and Authentication" (PDF). International Journal for Information Security Research. 8 (2): 794–804. doi:10.20533/ijisr.2042.4639.2018.0091.

- ^ "What is a digital twin? | IBM". www.ibm.com (in الإنجليزية الأمريكية). August 5, 2021. Retrieved 2023-05-11.

- ^ DeNamur, Loryll (2022-06-17). "Digital Identity: What is it & What Makes up a Digital Identity? | Jumio". Jumio: End-to-End ID, Identity Verification and AML Solutions (in الإنجليزية الأمريكية). Retrieved 2023-05-10.

- ^ Federal Financial Institutions Examination Council (28 July 2006). "Bank Secrecy Act / Anti-Money Laundering Examination Manual" (PDF). www.ffiec.gov. Retrieved 4 June 2022.

- ^ Proposal for a DIRECTIVE OF THE EUROPEAN PARLIAMENT AND OF THE COUNCIL on the prevention of the use of the financial system for the purpose of money laundering and terrorist financing

- ^ "Anti-Money Laundering and Counter-Terrorism Financing Act 2006". June 29, 2013.

- ^ Affairs, The Department of Internal. "AML/CFT Act and Regulations". www.dia.govt.nz. Archived from the original on October 4, 2013. Retrieved October 1, 2013.

- ^ "Data Exchange Mechanisms and Considerations". enterprisearchitecture.harvard.edu (in الإنجليزية). Retrieved 2023-09-19.

- ^ Cameron, Kim (May 2005). "The Laws of Identity". msdn.microsoft.com. Microsoft.

- ^ Kahn, Robert; Wilensky, Robert (May 13, 1995). "A Framework for Distributed Digital Object Services". Corporation for National Research Initiatives.

- ^ Cser, Andras (17 July 2017). "The Forrester Wave™: Risk-Based Authentication, Q3 2017". www.forrester.com. Retrieved 4 June 2022.

- ^ أ ب "PDF.js viewer" (PDF).

- ^ Higgins, E. T. (1987). "Self-discrepancy: a theory relating self and affect". Psychological Review. 94 (3): 319–340. doi:10.1037/0033-295X.94.3.319. PMID 3615707.

- ^ Goffman, E. (1959). "The moral career of the mental patient". Psychiatry. 22 (2): 123–142. doi:10.1080/00332747.1959.11023166. PMID 13658281.

- ^ Stryker, S. & Burke, P. J. (2000). "The past, present, and future of an identity theory". Social Psychology Quarterly. 63 (4): 284–297. doi:10.2307/2695840. JSTOR 2695840.

- ^ أ ب Bay, Jennifer (2010). Body on >body<: Coding subjectivity. In Bradley Dilger and Jeff Rice (Eds.). From A to <A>: Keywords in markup: Minneapolis: University of Minnesota Press. pp. 150–66.

- ^ Marwick, Alice E. "Online Identity" (PDF). tiara.org. Retrieved 6 September 2023.

- ^ Turkle, S. (1995). "Ghosts in the machine". The Sciences. 35 (6): 36–40. doi:10.1002/j.2326-1951.1995.tb03214.x.

- ^ Sullivan, Clare (2010). Digital Identity. The University of Adelaide. DOI:10.1017/UPO9780980723007. ISBN 978-0-9807230-0-7.

- ^ Vardanyan, Lusine; Hamulak, Ondrej; Kocharyan, Hovsep. "Fragmented Identities: Legal Challenges of Digital Identity, Integrity, and Informational Self-Determination" European Studies, vol. 11, no. 1, Sciendo, 2024, pp. 105-121. https://doi.org/10.2478/eustu-2024-0005

- ^ "The vital role to be played by Digital identity and the Legal Entity Identifier in the future of global business". LEI Worldwide (in الإنجليزية). Retrieved 2023-05-10.

- ^ "What happens to my Facebook account if I pass away | Facebook Help Center". www.facebook.com. Retrieved 2023-05-10.

- ^ Sullivan, Clare (2012), Digital Identity – A New Legal Concept, Adelaide: University of Adelaide Press, pp. 19–40, doi:, ISBN 9780980723007, http://dx.doi.org/10.1017/upo9780980723007.004, retrieved on 2023-05-10

- ^ "Right to be Informed". General Data Protection Regulation (GDPR) (in الإنجليزية الأمريكية). Retrieved 2023-05-10.

- ^ "Art. 83 GDPR – General conditions for imposing administrative fines". General Data Protection Regulation (GDPR) (in الإنجليزية الأمريكية). Retrieved 2023-05-10.

- ^ "What is Two-Factor Authentication (2FA) and How Does It Work?". Security (in الإنجليزية). Retrieved 2023-05-10.

- ^ "What Is Two-Factor Authentication (2FA)?". Authy (in الإنجليزية الأمريكية). Retrieved 2023-05-10.

- ^ "What is Certificate-Based Authentication". Yubico (in الإنجليزية الأمريكية). Retrieved 2023-05-10.

- ^ Macdonald, Ayang (2022-03-14). "China to introduce digital ID cards nationwide | Biometric Update". www.biometricupdate.com (in الإنجليزية الأمريكية). Retrieved 2023-01-21.

- ^ Phillips, Tom (2022-03-16). "China to roll out digital ID cards nationwide". NFCW (in الإنجليزية الأمريكية). Retrieved 2023-01-21.

- ^ "On biometric IDs, India is a 'laboratory for the rest of the world'". Christian Science Monitor. ISSN 0882-7729. Retrieved 2023-01-21.

- ^ Jarrahi, Javad (2021-03-26). "Iran unveils new e-government components as digital ID importance grows | Biometric Update". www.biometricupdate.com (in الإنجليزية الأمريكية). Retrieved 2023-01-21.

- ^ Sim, Royston (2023-01-20). "Singapore to roll out measures to help its people better navigate digital services: Josephine Teo". The Straits Times (in الإنجليزية). Retrieved 2023-01-21.

- ^ Parsovs, Arnis (2021-03-03). Estonian electronic identity card and its security challenges (Thesis thesis). University of Tartu.

- ^ "Der Online-Ausweis". Bundesministerium des Innern, für Bau und Heimat (in الألمانية). Retrieved 2021-05-29.

- ^ Ehneß, Susanne (May 4, 2021). "Die "Digitale Identität" löst den Ausweis ab". www.security-insider.de (in الألمانية). Retrieved 2021-05-29.

- ^ "Italy's digital identity system: What is SPID and how do I get it?". Wanted in Rome (in الإنجليزية). 2021-11-05. Retrieved 2023-01-21.

- ^ "New Mauritius National Identity Card, MNIC 3.0, unveiled by the Prime Minister".

- ^ "Digital identity in Monaco / Identité Numérique / Nationality and residency / Public Services for Individuals- Monaco". en.service-public-particuliers.gouv.mc. Retrieved 2023-01-21.

{{cite web}}: CS1 maint: url-status (link) - ^ Antoniuk, Daryna (2021-03-30). "Ukraine makes digital passports legally equivalent to ordinary ones | KyivPost - Ukraine's Global Voice". KyivPost. Retrieved 2021-06-01.

- ^ "Cabinet of Ministers of Ukraine - Ministry of Digital Transformation: Ukraine is the first country in the world to fully legalize digital passports in smartphones". www.kmu.gov.ua (in الإنجليزية). 2021-03-30. Archived from the original on 2021-04-03. Retrieved 2021-06-01.

- ^ "Gov.UK Verify: Late, unnecessary and finally launching this week". www.computing.co.uk (in الإنجليزية). 2016-05-25. Retrieved 2023-01-21.

- ^ "Australian Taxation Office defaults agent log in to myGovID from Saturday". ZDNET (in الإنجليزية). Retrieved 2023-01-21.

- ^ "AIA Australia adapts, then adopts Digital iD via DocuSign". iTnews. Retrieved 2023-01-21.

- ^ PYMNTS (2021-09-10). "Consent-Based Social Security Number Verification Helps to Reduce Synthetic IDs". www.pymnts.com (in الإنجليزية الأمريكية). Retrieved 2023-01-21.

- ^ "H.R.4258 - 117th Congress (2021-2022): Improving Digital Identity Act of 2021 | Congress.gov | Library of Congress". July 20, 2022. Retrieved June 25, 2023.

- ^ "Titles - H.R.4258 - 117th Congress (2021-2022): Improving Digital Identity Act of 2021 | Congress.gov | Library of Congress". July 20, 2022. Retrieved June 25, 2023.

- ^ "Actions - H.R.4258 - 117th Congress (2021-2022): Improving Digital Identity Act of 2021 | Congress.gov | Library of Congress". July 20, 2022. Retrieved June 25, 2023.

- ^ "US senators introduce bipartisan Improving Digital Identity Act". Retrieved June 25, 2023.

- ^ "Congressional Budget Office, Cost Estimate: S. 4528, Improving Digital Identity Act of 2022" (PDF). Retrieved June 25, 2023.

- ^ "myColorado Digital Identification App". Retrieved July 25, 2020.

- ^ "Digital Identity Project | CDT". Retrieved June 25, 2023.

- ^ Kalaf, Eve Hayes de (August 3, 2021). "How some countries are using digital ID to exclude vulnerable people around the world". The Conversation (in الإنجليزية). Retrieved 2023-01-21.

- ^ "DIACC launches certified trustmark program for Canadian digital ID services". October 18, 2022.

- ^ "The state of Digital ID in Canada". May 17, 2022.

- ^ "Public Sector Profile of the Pan-Canadian Trust Framework (PSP PCTF)". Digital Identity Laboratory of Canada. Retrieved June 25, 2023.

- ^ ""Information at your fingertips"- National Digital Identity Project". October 13, 2021.

- ^ "European Digital Identity". European Commission - European Commission (in الإنجليزية). Retrieved 2021-06-04.

- ^ "Press corner". European Commission - European Commission (in الإنجليزية). Retrieved 2021-06-04.

- ^ "NIDS Bill still problematic despite being passed in both Houses — JFJ | Loop Jamaica". Loop News (in الإنجليزية). Retrieved 2023-01-21.

- ^ "One Caribbean digital ID and card announced, another faces political opposition". December 5, 2022.

- CS1 الإنجليزية الأمريكية-language sources (en-us)

- CS1 الألمانية-language sources (de)

- CS1 maint: url-status

- Short description is different from Wikidata

- Articles with unsourced statements from March 2024

- Articles with unsourced statements from June 2023

- Articles with hatnote templates targeting a nonexistent page

- Articles with unsourced statements from October 2013

- Articles with unsourced statements from April 2021

- Articles with unsourced statements from December 2012

- Articles with unsourced statements from January 2023

- Wikipedia articles in need of updating from أبريل 2023

- إدارة الهوية

- تقنية رقمية

- هوية رقمية موحدة

- التحكم بالوصول للحاسوب

- حكومة إلكترونية